Sinceramente tenía desde hace ya algún tiempo mucha apetencia en escribir un resumen de esta ciencia que cabalga entre la lógica y las matemáticas y que a su vez surge de un componente no menos importante proveniente del ingenio humano como es la imaginación, ese estado mental que nos ilumina en el camino de la ciencia con claves a manera de pistas en un caso al mas puro estilo detectivesco. Sobre esta cuestión, como anticipaba al final del anterior artículo quería recomendar otro gran libro que arrojará una buena dosis de realidad en el lector sobre el concepto que tenemos de lo que es tanto trabajar en ciencia como ésta en si misma, esta obra totalmente recomendable es “El gólem: lo que todos deberíamos saber acerca de la ciencia” (1996), escrita por Harry Collins y Trevor Pinch.

Pero vayamos sin mas dilación al punto donde dejamos el recorrido histórico que fue justo antes del estallido de la 2ª Guerra Mundial, a partir de este periodo se produjeron de nuevo avances muy significativos hasta llegar a nuestros días. Por no anticipar de momento acontecimientos comenzaremos presentando al responsable de esta nueva visión de la criptografía aplicada a la transmisión de información, que no fue otro sino un protagonista ya conocido en un artículo previo dedicado a él y su disruptiva tesis, hablamos de Claude Shanon.

Sin embargo, antes de la llegada de la teoría de Claude Shanon, durante la contienda bélica la tecnología se centró en la creación de máquinas electro-mecánicas y prácticamente cada país tenía su propia versión, de esta manera los alemanes poseían la famosa y por todos conocida Enigma así como las Lorenz SZ y SZ-42 para enviar teletipos, los japoneses tenían su máquina propia llamada Púrpura.

Por otra parte Inglaterra y EE.UU. diseñaron las máquinas conocidas como Colossus (el prototipo, Colossus Mark I, entró en funcionamiento en Bletchley Park en febrero de 1944) y Bombe respectivamente. Se trataba de ordenadores electromecánicos de propósito específico usados por criptólogos para descifrar y leer los mensajes de la máquina de cifrar alemana Enigma durante la 2ª Guerra Mundial. La máquina Colossus Mark I tenía 1500 válvulas electrónicas, la Colossus Mark 2, con 2400 válvulas, era cinco veces más rápida. Colossus, como la película del director norteamericano Joseph Sargent “Colossus: el proyecto prohibido” (1970), fue la primera de las máquinas digitales en incorporar una limitada programabilidad, su equivalente norteamericano era la conocida Eniac (Electronic Numerical Integrator And Computer) Computador e Integrador Numérico Electrónico.

Con el nombre de Schlüsselgerät 41 (nombre alemán del “Dispositivo Clave 41”), también conocida como SG-41, fue una máquina de cifrado que funcionaba mediante rotores producida por primera vez en 1941, esta máquina de cifrar fue diseñada como sucesora potencial de Enigma, y es que los alemanes no dejaron de evolucionar durante toda la contienda sus dispositivos y técnicas de cifrado sobre las que tenían plena confianza.

Hay que destacar también en este periodo la figura en particular de otro grandísimo genio que participó ayudando a construir la anteriormente citada Colossus para descifrar los mensajes alemanes y así acortar la contienda tanto como fuera posible, fue Alan Turing, matemático, lógico, informático teórico, criptógrafo y filósofo. En el campo de la inteligencia artificial es conocido por el concepto de la prueba de Turing (1950), un criterio según el cual puede juzgarse la inteligencia de una máquina si sus respuestas en la prueba son indistinguibles de las de un ser humano.

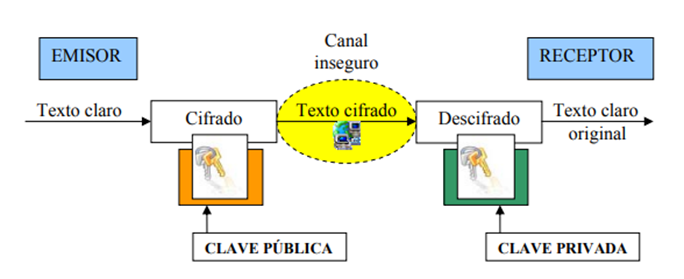

La criptografía moderna, como mencionaba al comienzo del artículo fue establecida a partir de 1948 con el ensayo de Claude Shanon (disponible en la biblioteca) “Teoría de la Información“, estableciendo los conceptos de criptografía simétrica y asimétrica. Comprendamos esta diferencia de concepto y aproximación, la criptografía simétrica se basa en el uso de una misma clave para cifrar y descifrar la información, mientras que la criptografía asimétrica basa el cifrado en la creación de pares de claves (clave pública y privada).

Así pues llegamos a los años 70 donde el área de la criptografía en EE.UU. (país puntero tecnológicamente en ese momento) había sido traspasado a la NSA (National Security Agency) por tratarse de una materia de seguridad nacional, fue en esta década cuando se publicó el primer cifrado computacional denominado DES (Data Encryption Standard) con una longitud de clave de 56 bits que durante un tiempo aseguraría las comunicaciones de nuestros routers inalámbricos WIFI residenciales. Sucesor del cifrado DES fue el Triple DES, también conocido como 3DES, desarrollado en 1998 por IBM, aunque ya no está en uso y ha sido sustituido por los actuales AES y RSA.

El protocolo de intercambio de claves original, llamado DH (Diffie-Hellman), fue inventado por Malcolm J. Williamson en 1974, pero lleva el nombre de Whitfield Diffie y Martin Hellman, quienes lo publicaron en 1976 debido a que Malcolm J. Williamson por entonces trabajaba en el GCHQ (Government Communications Headquarters), uno de los tres servicios de inteligencia del Reino Unido y, por lo tanto, no pudo publicar su investigación por ser clasificado su trabajo.

Como indicaba anteriormente en el año 1976 se hizo público un artículo con el título de “New Directions in Cryptography“, escrito por Whitfield Diffie y Martin Hellman. Este artículo cambió de manera radical el paradigma en la que los criptosistemas funcionaban hasta ese momento. Se introdujo un método completamente innovador para la distribución de las claves criptográficas siendo un gran avance para la resolución de uno de los problemas fundamentales de la criptografía, la distribución de claves, este procedimiento ha terminado denominándose intercambio de claves Diffie-Hellman. El artículo también estimuló el desarrollo público casi inmediato de un nuevo tipo de algoritmo de cifrado, los actuales algoritmos de cifrado asimétrico (también conocido como criptografía de clave pública o criptografía asimétrica). Este es un sistema criptográfico que se caracteriza por utilizar dos claves, una clave pública y otra privada para el envío de mensajes y/o datos informáticos. Hasta este momento todos los algoritmos anteriores empleaban cifrado simétrico, es decir, se utilizaba la misma clave tanto para cifrar como para descifrar los mensajes.

Entre el año 1997 y 2001 el NIST (National Institute of Standards and Technology) Instituto Nacional de Estándares y Tecnología norteamericano (ya no la NSA, vinculada al Departamento de Defensa) organizó un concurso internacional para la selección de un algoritmo capaz de sustituir al obsoleto y vulnerable DES creado en la década de los 70.

Tras meses de análisis de las propuestas enviadas desde todo el mundo esta fue la lista de algoritmos finalistas.

- MARS

- RC6

- RIJNDAEL

- SERPENT

- TWOFISH

Desarrollado por dos criptólogos belgas, Joan Daemen y Vincent Rijmen, estudiantes de la Katholieke Universiteit Leuven, el algoritmo que finalmente resultaría ganador fue enviado al proceso de selección AES con el nombre “Rijndael“, consistente en un cifrado de bloques de tamaño fijo de 128 bits y tamaños de clave de 128, 192 o 256 bits. Este está basado en una red de substitución-permutación. La idea general de estos cifradores consiste en dividir el mensaje en bloques de bits, generalmente del mismo tamaño fijo, y aplicar un número N de substituciones y permutaciones para cada bloque.

Este puede considerarse el estadio actual en el que nos encontramos como paradigma de facto en el uso cotidiano de las tecnologías de encriptación y seguridad informática aplicadas a comunicaciones y firma de documentos, hasta la actualidad, no se ha encontrado ningún ataque exitoso contra el cifrado AES. Recordemos que AES es un algoritmo de cifrado de clave simétrica, es decir, utiliza la misma clave para cifrar y descifrar.

Para acabar quiero destacar otro algoritmo que no he nombrado y fue descubierto por Clifford Cocks en 1973, el RSA, sin embargo fueron Ron Rivest, Adi Shamir y Leonard Adleman quienes inventaron una versión más general en entre 1976 y 1979. RSA es un sistema criptográfico de clave pública (clave asimétrica) que utiliza la factorización de números enteros para cifrar y descifrar la información. Este el algoritmo mas empleado de este tipo junto con el AES y es válido tanto para cifrar/descifrar como para firmar digitalmente documentos. La clave es de tamaño variable, generalmente se usan claves entre 512, 2048 o 4096 bits. Una alternativa de algoritmo asimétrico para firma digital (pero no cifrado de datos) es el DSA (Digital Signature Algorithm), creado para su uso en su Estándar de Firma Digital (DSS).

Y aquí es donde llega el problema que se plantea sobre la mesa de cara al futuro de la seguridad en el mundo digital y la transmisión de información, algoritmos como el RSA se mantendrán seguros mientras no se conozcan formas rápidas de descomponer números grandes en producto de primos, sin embargo hay pruebas que evidencian que la computación cuántica proveerá de soluciones al problema de la factorización (descomposición en factores de una expresión algebraica) haciendo que estos algoritmos como el RSA o el AES queden obsoletos y vulnerables debido a la capacidad muchísimo mayor de la computación cuántica en realizar operaciones complejas comprometiendo la seguridad de estos sistemas.

Esta última evolución hacia el futuro próximo sobre la criptografía cuántica será el objeto de la tercera y última parte de esta serie de artículos.

Fin Parte II

No hay reseñas todavía. Sé el primero en escribir una.